SSTIC 2011 - Memory Eye

Ah le reverse engineering, c’est compliqué, et tout le monde ne comprend pas ce que fait un xor (ou un shr eax 32). D’ou l’intéret d’un outil de visualisation de la mémoire d’un programme. Certes, il existe des outils comme IDA ou BinNavi qui offrent des fonctionnalités de visualisation quand on effectue du reverse engineering. Mais certaines structures n’ont d’existence qu’en mémoire et peu vent être intéressantes à analyser dynamiquement (globales, Tas, etc…)

vent être intéressantes à analyser dynamiquement (globales, Tas, etc…)

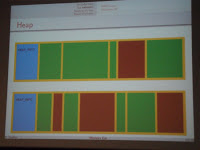

L’orateur nous présente ensuite les différents types de structuration de la mémoire en fonction de l’os et de la lib (ex: linux + glibc). Le talk est très technique (forcément, c’est ESEC donc c’est du reverse =D ) et détaille comment retrouver les structures mémoire (chunk) de ces process et les reconstituer… Bon là on a perdu pas mal de monde (on entend parler, je ci te, de « chunk norris »); Heureusement l’auteur nous promet une démo pour nous réveiller ! et nous parle d’un jeu vidéo (Dwarf Fortress, dont le principe est de massacrer des nains) ou la communauté hacking est très active (epic lulz).

te, de « chunk norris »); Heureusement l’auteur nous promet une démo pour nous réveiller ! et nous parle d’un jeu vidéo (Dwarf Fortress, dont le principe est de massacrer des nains) ou la communauté hacking est très active (epic lulz).

Ensuite on à une démo de l’outil couplé a metasm… et la, c’est un peu comme une superproduction hollywoodienne, il vaut mieux débrancher son cerveau pour préserver ses neurones. Avec l’outil il est possible d’analyser, et de renommer les variables etc… pour faciliter la compréhension (!). Il est ensuite possible de faire tourner le programme et d’observer les évolutions dans la structure de donnée qu’on observe, et ensuite les éditer pour « lancer des nains en hexa »…

Après dans la vraie vie, c’est utile pour reverser des programmes qui manipule des structures particulièrement différenciées. Le tout sera dispo dans metasm sous peu, pour tout le reste, ya les actes.

On à bien mérité notre pause !!!

pour l’instant, je trouve que la cuvée 2011 est très bonne…