Cloudflare : Success Story

Cloudflare est aujourd’hui une entreprise incontournable en sécurité. Elle propose aujourd’hui non seulement un service DNS comme je l’ai déjà évoqué ici. Mais elle permet aussi d’ajouter une petite couche de protection devant un site web.

Cloudflare, un WAF

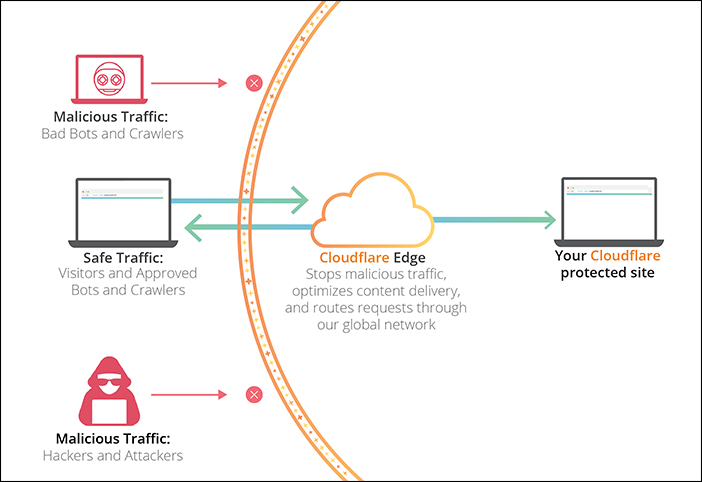

Cloudflare reprend les principes du WAF. La résolution DNS leur étant confiée, cela permet d’agir en tant que bouclier frontal. Tout le trafic internet passe désormais par des serveurs de Cloudflare. La résolution DNS ne pointe plus sur les adresses IP réelle des serveurs, mais sur les serveurs de Cloudflare qui effectuent la répartition de charge, cela nécessite une belle quantité de serveurs situés dans le monde entier. C’est ce maillage de serveur qui constitue le « Content Delivey Network » Cloudflare.

En tant qu’intermédiaire, Cloudflare peut instaurer des règles de firewall avancées. Dans la version gratuite nous avons 3 règles possibles. Il est possible par exemple d’exclure des IPs par géolocalisation, ou de rediriger une partie du trafic vers une autre adresse IP.

En tant que WAF, on va pouvoir aussi faire de l’inspection de contenu, et donc de potentiellement bloquer certaines attaques sur le site Web. Toute la partie avancée et bien entendu disponible dans la version payante de Cloudflare.

Gestion des DNS

En confiant la gestion des DNS à Cloudflare on va pouvoir faire aussi d’autres choses :

- Mise à jour des DNS dynamiquement avec ddclient (ou OpenWrt) selon le protocle Cloudflare

- Gérer des adresses mail avec Cloudflare et effectuer une redirection vers un boite réelle (faire des adresses mail jetables)

- Faire une analyse de traffic vers les sites Web

- Bloquer des attaques basiques ou des sources de traffic douteuses (certains pays, des réseaux TOR, etc.)

- Cacher sa vraie adresse IP, surtout lors de déploiement rapide de VPS

Confidentialité

Le gros problème de l’utilisation de ce type de service est pour moi la confidentialité. Ce service jouant le rôle de proxy, il est possible d’intercepter tout trafic entre le navigateur client et le serveur.

Cloudflare a bien entendu une politique à ce niveau, mais comment faire confiance à une entreprise commerciale, dont le but est évidemment de profiter de chaque donnée fournie.

De plus si l’on confie la gestion de ses DNS privé à Cloudflare (dans le cadre d’utilisation de Pi-Hole ou d’Adguard Home), on donne volontairement à Cloudflare tous les sites que l’on consulte. Pour cela il existe Quad 9, dont la gestion des DNS est certainement plus « privacy compliant ».

U2F

Un des gros problèmes que j’ai rencontré avec Cloudflare est la protection des sites qui nativement supporte l’authentification 2 facteurs avec une Yubikey (par exemple). Lorsque Cloudflare est utilisé en frontal les clés ne fonctionnement plus. Je n’ai pas encore suffisamment creusé le sujet, mais je n’ai pas trouvé de solution satisfaisante.

Mais il semble qu’ils proposent aussi leur propre solution d’authentification, et donc peut rentrer en conflit avec celles qui peuvent être proposées nativement par le site web sous jacent. Il faut donc éviter d’utiliser le mode proxy avec ces sites.

Le miracle

Il y a évidemment quelques contre-mesures permettant de débusquer l’IP (ou les) originelle derrière le service de Cloudflare. Certaines astuces sont exposées ici. Sinon il suffit de faire appel à des bots de scan IP permettant de retrouver directement les serveurs originels. Donc la protection n’est pas miraculeuse, elle permet juste de ralentir l’attaquant.

Conclusion

Je pense que l’on ne peut que conseiller l’utilisation de ce type de service, quand les données ne sont pas trop confidentielles. Il existe suffisamment de concurrence sur ce secteur et cela fait partie nativement d’un « kit payant » lorsque l’on veut faire des services cloud sur le Net. Tout cela nous mène à une complexité de plus en plus forte de la sécurité en général, ce qui m’amènera certainement à faire un billet supplémentaire sur l’état des lieux actuel de celle-ci.